Dans le développement d'applications modernes, protéger les informations sensibles—comme les clés API, les identifiants de base de données et autres secrets—est essentiel. Stocker ces données directement dans le code ou dans des tables Dataverse non protégées peut entraîner des risques de sécurité majeurs, y compris des fuites accidentelles et des violations. Il y a quelques années, je me souviens de situations où nous devions stocker ce type d'informations dans des tables Dataverse personnalisées.

Heureusement, les Variables d'Environnement de Power Platform offrent un moyen puissant de découpler les secrets et les clés du code source, réduisant ainsi ces risques. Dans cet article, nous examinerons pourquoi les variables d'environnement sont si cruciales, en décrivant leur valeur et en explorant les différents types de variables d'environnement et quand les utiliser.

Pourquoi Vous Devriez Éviter de Coder en Dur les Clés et Secrets

Tout d'abord, je voudrais clarifier les raisons pour lesquelles vous ne devriez jamais conserver vos clés et secrets dans le code. Vous pourriez vous dire, après tout, mon code C# est compilé en DLL... mais NON ! Cela ne suffit pas à vous protéger.

1. Vulnérabilités de Sécurité : Garder des secrets dans votre code (ou dans une table Dataverse) peut les exposer accidentellement si le dépôt devient public ou si un utilisateur non autorisé obtient un accès en lecture.

2. Mises à Jour Fréquentes : Les clés API et les identifiants doivent souvent être remplacés ou tournés. Lorsqu'ils sont codés en dur, les mettre à jour dans plusieurs fichiers ou tables est source d'erreurs, prend du temps et est risqué.

3. Risques liés à la Collaboration en Équipe : Avec des secrets codés en dur, chaque développeur qui extrait votre code obtient automatiquement accès aux informations sensibles, rendant plus difficile l'application du principe du moindre privilège.

La Valeur des Variables d'Environnement

Les variables d'environnement offrent un moyen clair d'injecter des données sensibles ou spécifiques à l'environnement au moment de l'exécution, garantissant ainsi que les secrets restent en dehors du dépôt de code. Cette fonctionnalité a été introduite dans Power Platform en 2020 et a été très bien accueillie par la communauté. Voici pourquoi elles sont si utiles :

Les variables d'environnement isolent les valeurs secrètes du code applicatif, simplifiant ainsi les déploiements et les mises à jour. Elles permettent de gérer facilement les configurations spécifiques à l'environnement (développement, test, production) sans modifier le code. De plus, elles facilitent la maintenance en permettant de mettre à jour les identifiants ou les secrets indépendamment, tout en minimisant l'exposition des données sensibles en les empêchant d'apparaître dans Git ou les fichiers de solution.

Types de Variables d'Environnement

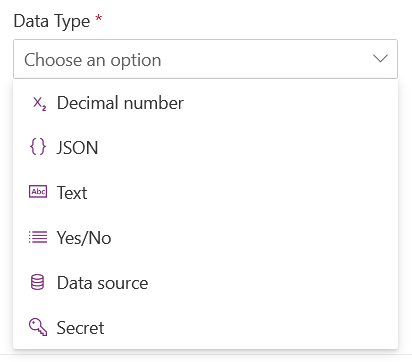

Bien que le terme "variables d'environnement" soit souvent utilisé de manière générique, il existe divers sous-types et différentes façons de les gérer. Voici quelques catégories et scénarios courants :

1. Nombre Décimal

Stocke des nombres décimaux dans un environnement.

Utilisation : Utilisé pour des configurations numériques spécifiques à l'environnement, telles que des seuils ou des taux.

Considérations : Non sensible, mais doit être protégé contre les modifications accidentelles.

2. Variables JSON/YAML Stocke des données au format JSON, utile pour des configurations complexes.

Utilisation : Idéal pour gérer des structures de données hiérarchiques et des paramètres de configuration à plusieurs niveaux.

Considérations : Peut contenir beaucoup d'informations, assurez-vous que les données sont valides et bien formées.

3. Variables en Texte Brut Stocke des chaînes de caractères.

Utilisation : Bon pour les noms d'utilisateur, les identifiants de service ou d'autres valeurs textuelles non sensibles.

Considérations : Bon pour les données lisibles par l'humain, mais évitez d'y stocker des secrets ou des mots de passe.

4. Oui/Non Variable booléenne pour stocker des valeurs vrai/faux.

Utilisation : Utilisée pour les options de configuration ou les drapeaux de fonctionnalité.

Considérations : Facile à gérer, mais gardez une documentation claire sur l'impact de chaque option.

5. Source de Données Définit une source de données pour une application ou un service.

Utilisation : Utilisé pour configurer l'accès à une base de données ou un service externe.

Considérations : Assurez-vous que l'accès aux sources sensibles est bien protégé.

6. Secrets/Clés Conçus pour stocker des informations sensibles telles que des mots de passe, clés API, jetons d'authentification ou certificats.

Utilisation :

- Stockage d'informations de connexion (mots de passe de base de données, clés SSH).

- Gestion des clés API pour des services tiers.

- Stockage de certificats SSL ou jetons JWT.

Considérations : Chiffrez et limitez l'accès à ces variables. Assurez-vous qu'elles ne sont pas accessibles en texte clair dans les journaux.

Utilisation : Utilisé pour des configurations numériques spécifiques à l'environnement, telles que des seuils ou des taux.

Considérations : Non sensible, mais doit être protégé contre les modifications accidentelles.

2. Variables JSON/YAML Stocke des données au format JSON, utile pour des configurations complexes.

Utilisation : Idéal pour gérer des structures de données hiérarchiques et des paramètres de configuration à plusieurs niveaux.

Considérations : Peut contenir beaucoup d'informations, assurez-vous que les données sont valides et bien formées.

3. Variables en Texte Brut Stocke des chaînes de caractères.

Utilisation : Bon pour les noms d'utilisateur, les identifiants de service ou d'autres valeurs textuelles non sensibles.

Considérations : Bon pour les données lisibles par l'humain, mais évitez d'y stocker des secrets ou des mots de passe.

4. Oui/Non Variable booléenne pour stocker des valeurs vrai/faux.

Utilisation : Utilisée pour les options de configuration ou les drapeaux de fonctionnalité.

Considérations : Facile à gérer, mais gardez une documentation claire sur l'impact de chaque option.

5. Source de Données Définit une source de données pour une application ou un service.

Utilisation : Utilisé pour configurer l'accès à une base de données ou un service externe.

Considérations : Assurez-vous que l'accès aux sources sensibles est bien protégé.

6. Secrets/Clés Conçus pour stocker des informations sensibles telles que des mots de passe, clés API, jetons d'authentification ou certificats.

Utilisation :

- Stockage d'informations de connexion (mots de passe de base de données, clés SSH).

- Gestion des clés API pour des services tiers.

- Stockage de certificats SSL ou jetons JWT.

Considérations : Chiffrez et limitez l'accès à ces variables. Assurez-vous qu'elles ne sont pas accessibles en texte clair dans les journaux.

Azure Key Vault

L'une des meilleures pratiques pour gérer les secrets est d'utiliser Azure Key Vault, un service cloud conçu pour protéger les clés cryptographiques et les secrets utilisés par les applications. Il permet de centraliser la gestion des secrets afin d'éviter leur dispersion dans divers fichiers de configuration, réduisant ainsi le risque de fuite d'informations sensibles. Il peut donc s'avérer utile de stocker ses variables de type "secret" de manière sécurisée dans Azure Key Vault.

Azure Key Vault automatise la rotation des clés et la régénération des secrets, renforçant ainsi la sécurité sans intervention manuelle. Il offre également un contrôle d'accès granulaire grâce à des politiques définies et s'intègre parfaitement avec Azure Active Directory (Azure AD) pour une gestion optimisée des identités et des autorisations.

Azure Key Vault automatise la rotation des clés et la régénération des secrets, renforçant ainsi la sécurité sans intervention manuelle. Il offre également un contrôle d'accès granulaire grâce à des politiques définies et s'intègre parfaitement avec Azure Active Directory (Azure AD) pour une gestion optimisée des identités et des autorisations.

Meilleures Pratiques pour Stocker et Gérer les Variables d'Environnement

1. Utilisez des Solutions de Stockage Sécurisées : Des services comme Azure Key Vault, AWS Secrets Manager ou HashiCorp Vault fournissent un chiffrement et un contrôle d'accès pour vos secrets.

2. Faites Tourner les Identifiants Régulièrement : Réduisez l'impact des identifiants compromis en les mettant à jour selon un calendrier défini.

3. Limitez l'Accès : Seuls les systèmes ou membres de l'équipe qui ont réellement besoin de ces variables doivent avoir les permissions pour les consulter ou les modifier. Utilisez le modèle de sécurité pour la meilleure implémentation en fonction de votre cas d'utilisation.

4. Évitez de Consigner les Secrets : Faites attention aux journaux. Consigner les valeurs des variables d'environnement peut les exposer, donc masquez ou supprimez-les si nécessaire.

5. Documentez Vos Variables : Maintenez une référence de toutes les variables d'environnement, de leur utilisation et de leurs valeurs par défaut. Cela facilite l'intégration des nouveaux membres et prévient les confusions.

Conclusion

Déplacer vos secrets hors du code et dans des variables d'environnement est une étape fondamentale pour renforcer la sécurité. En choisissant soigneusement le type approprié de variable d'environnement—texte brut, secret sécurisé, JSON, variables d'environnement Power Platform ou variables de session d'exécution—vous garantissez que les identifiants, clés et configurations sont gérés de manière la plus sûre et efficace possible. En fin de compte, l'utilisation stratégique des variables d'environnement simplifie vos déploiements, réduit les risques et permet à vos équipes de gérer les modifications de configuration en toute confiance, que vous travailliez dans Dataverse, Azure ou une autre plateforme de votre écosystème technologique.

English

English Français

Français