Dans le domaine du développement d'applications modernes, en particulier lors de l'exposition d'API telles que Microsoft Dataverse à des clients externes, les comptes de service jouent un rôle crucial. Ces comptes dédiés sont conçus pour gérer les interactions automatisées entre applications, plutôt que pour les tâches pilotées par l'utilisateur. En utilisant des comptes de service, les organisations peuvent renforcer la sécurité, rationaliser la maintenance et garantir un meilleur contrôle de l'accès aux ressources. Dans cet article, nous examinerons pourquoi vous devriez utiliser un compte de service pour vos intégrations externes et comment il optimise à la fois la sécurité et la maintenance de vos applications.

Pourquoi utiliser un compte de service ?

Les comptes de service jouent un rôle crucial dans l'amélioration de la sécurité, la gestion des autorisations et la garantie d'une automatisation fluide des applications et des services. Voici les principales raisons pour lesquelles les comptes de service sont essentiels pour votre infrastructure :

- 🔐Informations d'identification dédiées : les comptes de service offrent un nom d'utilisateur et un mot de passe spécifiques (ou d'autres jetons d'authentification) qui appartiennent à une application, et non à un humain. Cela permet d'isoler les informations d'identification des utilisateurs des processus automatisés, réduisant ainsi le risque d'accès non autorisé si le compte d'un utilisateur individuel est compromis.

- ⚙️Autorisations simplifiées : en définissant les autorisations et les rôles appropriés sur un compte de service, vous pouvez accorder aux applications externes exactement l'accès dont elles ont besoin, ni plus, ni moins. Ce principe de moindre privilège permet de minimiser les risques de sécurité et d'éviter l'exposition accidentelle des données.

- 📊Audit et conformité : lorsqu'un compte de service est utilisé pour appeler des API ou effectuer des tâches, ses actions sont enregistrées sous ce compte spécifique. Cela facilite le suivi et l'audit des modifications, garantissant ainsi la conformité aux normes réglementaires.

- 🔄Maintenance plus facile : l'isolement des processus automatisés dans un compte de service vous permet de gérer les mots de passe, les jetons et les politiques d'accès sans impacter les utilisateurs humains. Cette approche rationalisée simplifie les mises à jour, les rotations et les désactivations si nécessaire.

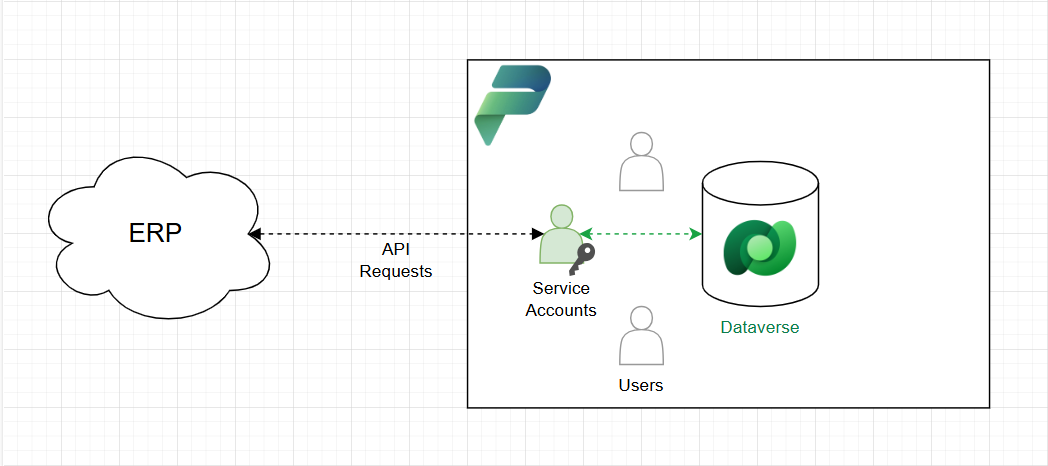

Examinons le diagramme ci-dessus. Dans ce scénario, l'ERP contient des informations sur les stocks. Pour mettre à jour le CRM avec l'état actuel du stock, l'ERP utilise un compte de service, qui peut être nommé "erp-service-account".

Cela nous permet de suivre tous les enregistrements créés par le compte de service et de lui attribuer un rôle de sécurité pour restreindre ses capacités à des tables spécifiques, garantissant qu'il ne peut manipuler que les données nécessaires à sa fonction. Avec les fonctionnalités de Power Platform, vous pourrez même emprunter l'identité de la création à un autre utilisateur.

Avantages clés des API exposées à Dataverse

L'utilisation d'un compte de service pour exposer les API Dataverse à des applications externes offre plusieurs avantages essentiels. Il offre un meilleur contrôle des intégrations en gérant précisément les données et les fonctions accessibles, garantissant que les applications externes fonctionnent dans le cadre prévu. Cela réduit le risque d'accès non autorisé ou de dépassement. De plus, les comptes de service contribuent à minimiser les erreurs humaines : contrairement aux informations d'identification pilotées par l'utilisateur qui peuvent être perdues, partagées de manière inappropriée ou divulguées, les comptes de service utilisent des jetons et des informations d'identification strictement à des fins d'application, atténuant ainsi ces vulnérabilités. À mesure que votre écosystème d'applications se développe, l'évolutivité s'améliore grâce aux comptes de service, permettant une gestion transparente des nouvelles connexions et des microservices sans surcharger les comptes d'utilisateurs individuels ni risquer d'exposer les informations d'identification personnelles. En outre, les comptes de service améliorent la surveillance et la journalisation, permettant un suivi plus précis des appels d'API et facilitant la détection d'activités inhabituelles ou de pics d'utilisation. Cette approche en couches de la sécurité et de l'efficacité renforce la gouvernance globale et garantit des intégrations plus fluides et plus fiables avec Dataverse.

Comment créer un compte de service

La création d'un compte de service dans Dynamics 365 implique la configuration d'un utilisateur non humain avec des droits spécifiques pour effectuer des opérations automatisées, telles que l'exécution de workflows, l'intégration avec des applications tierces ou l'exécution d'appels d'API. Voici les principales étapes pour créer et configurer un compte de service :

Étape 1 : Créer un Utilisateur dans Azure Active Directory (AAD)

- Accédez à Azure Active Directory via le portail Azure.

- Dans Utilisateurs, cliquez sur Nouveau utilisateur.

- Remplissez les informations nécessaires (nom, nom d’utilisateur, etc.).

- Définissez un mot de passe temporaire qui sera changé lors de la première connexion.

- Enregistrez l'utilisateur.

Étape 2 : Modifier les Paramètres de l'Utilisateur

- Recherchez et sélectionnez le compte de service que vous souhaitez configurer.

- Une fois dans la fiche de l'utilisateur, cliquez sur Propriétés.

- Faites défiler jusqu'à la section Mot de passe.

- Activez l'option Le mot de passe n'expire jamais.

- Cliquez sur Enregistrer pour appliquer les modifications.

Étape 3 : Attribuer une Licence à l'Utilisateur

- Toujours dans le portail Azure, sélectionnez l'utilisateur créé.

- Cliquez sur Licences > Attribuer des licences.

- Sélectionnez une licence Dynamics 365 Customer Engagement (ou la licence appropriée en fonction de votre environnement).

- Validez pour appliquer la licence.

Étape 4 : Ajouter l'Utilisateur à Dynamics 365

- Accédez à Dynamics 365 (Centre d'administration Power Platform).

- Sélectionnez l’environnement cible et cliquez sur Paramètres > Utilisateurs et autorisations > Utilisateurs.

- Cliquez sur Nouveau et ajoutez l'utilisateur Azure AD précédemment créé.

Étape 5 : Attribuer une Licence à l'Utilisateur

- Dans Dynamics 365, accédez à Paramètres > Sécurité > Utilisateurs.

- Recherchez le compte de service ajouté.

- Cliquez sur Gérer les rôles et attribuez les rôles nécessaires (par exemple, Administrateur système ou Custom Service Role).

- Créez un rôle personnalisé avec des droits spécifiques si nécessaire pour limiter l'accès au strict nécessaire (principe du moindre privilège).

Étape 6 : Configurer l'Authentification (si nécessaire)

- Si le compte de service est utilisé pour des appels API ou des intégrations, configurez une app registration dans Azure AD et attribuez l’utilisateur de service.

- Activez l’authentification OAuth2 et générez un secret client pour l’accès programmatique.

Bonnes pratiques pour les comptes de service

1. Utilisez des méthodes d'authentification fortes : dans la mesure du possible, utilisez l'authentification multifacteur (MFA) ou des informations d'identification basées sur des jetons pour vous protéger contre les connexions non autorisées.

2. Appliquez le principe du moindre privilège : accordez les autorisations minimales nécessaires au compte de service pour effectuer ses tâches. Évitez d'accorder des privilèges administratifs à moins que cela ne soit absolument nécessaire.

3. Procédez régulièrement à la rotation des informations d'identification : mettez à jour les mots de passe ou les jetons régulièrement et chaque fois qu'un événement de sécurité se produit. Une rotation régulière réduit l'impact potentiel des identifiants volés.

4. Auditer et surveiller les connexions : suivez et enregistrez chaque connexion ou appel d'API effectué par le compte de service. Utilisez ces journaux pour les audits et les contrôles de conformité en cours.

5. Séparer les tâches : si plusieurs services ou applications ont besoin d'accéder à Dataverse, créez des comptes de service distincts. Cela empêche un compte compromis d'affecter des intégrations non liées.

Conclusion

Les comptes de service offrent un moyen robuste de sécuriser et de gérer les processus automatisés, en particulier lors de l'exposition d'API sensibles comme Dataverse à des applications externes. En utilisant des identifiants dédiés et en adhérant aux meilleures pratiques, vous renforcez non seulement votre posture de sécurité, mais simplifiez également la maintenance et le dépannage. Grâce à un audit approprié, à une gestion des autorisations et à une rotation des informations d’identification, les comptes de service peuvent aider votre organisation à faire évoluer ses intégrations en toute confiance tout en protégeant les données critiques.

English

English Français

Français